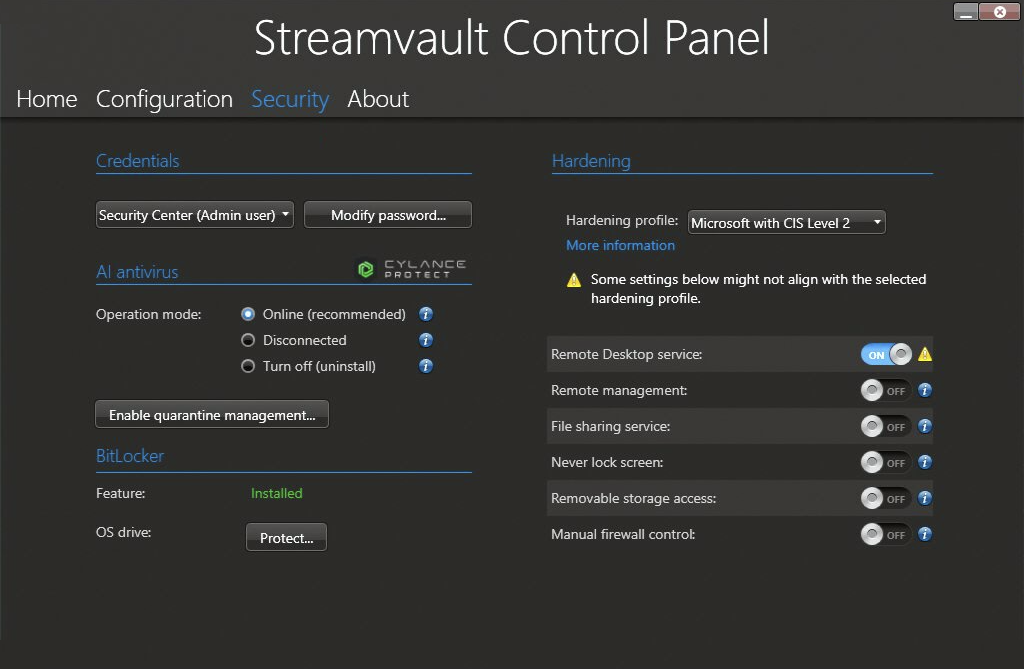

Strona Bezpieczeństwo w Panelu Sterowania SV

Na stronie Bezpieczeństwo możesz modyfikować hasła użytkowników, wybrać tryb komunikacji między agentem CylancePROTECT a Genetec™ oraz zastosować profile zwiększające bezpieczeństwo i dokonać ustawień zabezpieczeń systemu w urządzeniu Streamvault™.

Ustawienia hasła

Aby zmienić hasła kont użytkowników dla urządzenia Streamvault, skorzystaj z sekcji Dane uwierzytelniające na stronie Bezpieczeństwo .

- Security Center (użytkownik administratora)

- Hasło administratora dla Security Desk, Config Tool, and Genetec™ Update Service.

- Server Admin

- Hasło dla Genetec™ Server Admin application.

- Operator Windowsa

- Kliknij Modyfikuj hasło , aby zmienić hasło operatora dla systemu Windows.

Ustawienia antywirusowe

Użyj sekcji AI Antivirus , aby wybrać tryb, w którym agent CylancePROTECT będzie komunikował się z Genetec.

CylancePROTECT to oprogramowanie antywirusowe oparte na sztucznej inteligencji, służące do ochrony przed zagrożeniami i ich wykrywania.

Można wybrać pomiędzy następującymi trybami pracy:

- Online (zalecane)

- W trybie online Agent CylancePROTECT komunikuje się z firmą Genetec w celu zgłaszania nowych zagrożeń, aktualizacji narzędzia podprocesu i wysyłania danych w celu udoskonalenia modeli matematycznych. Ta opcja zapewnia najwyższy poziom ochrony.

- Tryb Rozłączony

- Tryb rozłączony dotyczy urządzenia bez połączenia z Internetem. W tym trybie CylancePROTECT nie może łączyć się, ani wysyłać informacji do usług zarządzania Genetec w chmurze. Twoje urządzenie jest chronione przed większością zagrożeń. Przeglądy techniczne i aktualizacje są dostępne za pośrednictwem Usługi Aktualizacji Genetec™ (GUS).

- Tryb Wyłączony

- Wybierz ten tryb, aby trwale odinstalować CylancePROTECT ze swojego urządzenia. Twoje urządzenie będzie używać usługi Microsoft Defender do ochrony i wykrywania zagrożeń. Nie zalecamy wyłączania CylancePROTECT, jeśli urządzenie nie może otrzymywać aktualizacji dotyczących sygnatur wirusów w Microsoft Defender.

Kliknij opcję Włącz zarządzanie kwarantanną , aby dodać opcję Zarządzanie zagrożeniami do menu podręcznego ikony Cylance na pasku zadań systemu Windows. Ta opcja umożliwia usunięcie elementów poddanych kwarantannie. Logowanie i Wykrywanie Ochrony Uruchamiania Run Protect zostały również dodane do menu kontekstowego (menu po kliknięciu prawym przyciskiem myszy). Opcje te umożliwiają dostęp do logów i powodują uruchomienie skanowania.

Ustawienia szyfrowania

Użyj sekcji BitLocker , aby zainstalować funkcję BitLocker i zaszyfrować dysk systemu operacyjnego na urządzeniu Streamvault.

- Funkcje

- Funkcja BitLocker jest domyślnie zainstalowana w systemach Windows 10 i Windows 11. Jeśli masz system Windows Server, musisz kliknąć przycisk Instaluj, aby zainstalować tę funkcję.

- Dysk systemu operacyjnego OS

- Kliknij Chroń , aby zaszyfrować dysk systemu operacyjnego (C:) za pomocą funkcji BitLocker. Klucz deszyfrujący jest zapisany na układzie Trusted Platform Module (TPM) znajdującym się na płycie głównej urządzenia Streamvault. Jeżeli dysk z systemem operacyjnym zostanie wymontowany lub płyta systemowa zostanie wymieniona, informacje na dysku z systemem operacyjnym zostaną utracone. Dysk systemu operacyjnego nie będzie mógł uzyskać dostępu do klucza deszyfrującego w module TPM. Możesz utworzyć klucz odzyskiwania, który posłuży do odszyfrowania dysku w poniższych scenariuszach. Bez klucza odzyskiwania konieczne będzie ponowne utworzenie obrazu urządzenia i ponowna instalacja oprogramowania. Szyfrowanie dysku systemu operacyjnego pomaga również chronić hasło administratora systemu Windows przed nieautoryzowanym dostępem.

Więcej informacji znajdziesz w artykule Szyfrowanie dysku systemuoperacyjnego.

Ustawienia wzmacniające bezpieczeństwo

Użyj sekcji Wzmacnianie bezpieczeństwa , aby wybrać profil wzmocnienia i skonfigurować ustawienia zabezpieczeń systemu dla urządzenia Streamvault.

Istnieją cztery predefiniowane profile wzmacniania bezpieczeństwa:

- Microsoft (tylko)

- Ten profil wzmacniania zabezpieczeń stosuje w Twoim systemie podstawowe zasady bezpieczeństwa firmy Microsoft. Podstawowe linie zabezpieczeń firmy Microsoft to grupa zalecanych przez firmę Microsoft konfiguracji ustawień, które zostały opracowane na podstawie opinii zespołów inżynierów ds. zabezpieczeń, grup produktów, partnerów i klientów firmy Microsoft.

- Microsoft z CIS Poziom 1

- Ten profil wzmacniania zabezpieczeń stosuje w systemie podstawowe zasady bezpieczeństwa firmy Microsoft oraz profil Centrum Bezpieczeństwa Internetowego (CIS) Poziom 1 (CIS L1). Certyfikat CIS L1 zapewnia podstawowe wymagania bezpieczeństwa, które można wdrożyć w dowolnym systemie przy niewielkim lub żadnym wpływie na wydajność lub ograniczenie funkcjonalności.

- Microsoft z CIS Poziom 2

-

Ten profil wzmacniania zabezpieczeń stosuje w systemie podstawowe zabezpieczenia firmy Microsoft oraz profile CIS L1 i Poziom 2 (L2). Profil CIS L2 oferuje najwyższy poziom bezpieczeństwa i jest przeznaczony dla organizacji, dla których bezpieczeństwo jest priorytetem.

Uwaga:Surowe zabezpieczenia, jakie wprowadza ten profil wzmacniający, mogą ograniczyć funkcjonalność systemu i utrudnić zdalne zarządzanie serwerem.

- Microsoft z STIG

- Ten profil wzmacniania zabezpieczeń stosuje dla systemu podstawowe zasady bezpieczeństwa firmy Microsoft oraz opiera dane na wytycznych Wdrażania Rozwiązań Technicznych w Zakresie Bezpieczeństwa (STIG) Agencji ds. Systemów Informacyjnych Departamentu Obrony (DISA). DISA STIG opierają się na standardach Narodowego Instytutu Norm i Technologii (NIST) i zapewniają zaawansowaną ochronę bezpieczeństwa systemów Windows dla Departamentu Obrony Stanów Zjednoczonych.

Gdy dostępna będzie nowa wersja wybranego profilu wzmacniającego bezpieczeństwo, pojawi się przycisk Kliknij tutaj, aby zaktualizować . Kliknij przycisk, aby zastosować aktualizację.

Oprócz profili wzmacniających bezpieczeństwo można skonfigurować również następujące ustawienia zabezpieczeń systemu:

- Usługi Pulpitu Zdalnego

- Zezwól osobom w twojej sieci na logowanie się do urządzenia za pomocą aplikacji Pulpit zdalny . Aby zapobiec wpływowi złośliwego oprogramowania na urządzenie, opcja ta została domyślnie wyłączona.

- Zdalne Zarządzanie

- Włącz zdalną pomoc techniczną dla narzędzi do zarządzania firmy Microsoft, takich jak Windows Admin Center, Microsoft Server Manager i Remote PowerShell.

- Usługa udostępniania plików

- Zezwalaj osobom w twojej sieci na udostępnianie plików i folderów znajdujących się na urządzeniu. Aby zapobiec wpływowi złośliwego oprogramowania na urządzenie, opcja ta została domyślnie wyłączona.

- Nigdy nie blokuj ekranu

- Jeżeli ta opcja jest włączona, system Windows będzie utrzymywał użytkownika zalogowanego nawet po 15 minutach braku aktywności.

- Wyjmowany dostęp do pamięci masowej

- Włącz dostęp do podłączonego klucza USB lub dysku twardego USB z poziomu systemu Windows. Uwaga:Użytkownicy z uprawnieniami administracyjnymi automatycznie uzyskują dostęp do pamięci wymiennej.

- Ręczna kontrola zapory sieciowej

- Domyślnie Zapora systemu Windows Defender korzysta z obiektów zasad grupy (GPO) z profili wzmacniania zabezpieczeń w celu zabezpieczenia systemu. Włącz tę opcję, aby ręcznie sterować zasadami regulującymi zapory. Wszystkie obiekty GPO zostaną wyłączone.

Aby uzyskać więcej informacji, zobacz Wyłączanie zapory systemu Windows.